防火墙

本文共 1784 字,大约阅读时间需要 5 分钟。

DDos攻击:

ensp常用命令

system-viem #启动,进入用户视图sysname NY #主机命名dis int br #查看接口列表dis int e0/0/1 #查看指定接口dis mac-address dy #查看mac地址表dis cu #查看所有配置dis ip int br #查看端口列表interface g0/0/1 #进入接口[R1-GigabitEthernet0/0/1]ip add 10.1.1.1 #给接口增加ipdis ip rou #显示本地路由表ip route-static 172.16.2.0 24(目的ip) 1.1.1.2(下一跳路由)#添加静态路由[R1-GigabitEthernet0/0/1]undo ip add #删除添加ipundo ip route-static 172.16.2.0 24 #删除路由

vlan设置:

sys #进入系统视图vlan 2(数字) #创建vlanquit #退出int e0/0/2 #进入接口2port link-type access #允许通道接入quitport vlan #查看vlan

端口安全设置

int e0/0/5 #进入端口port-security enable #开启安全模式port-security max-mac-num 3 #设置交换机端口最大学习端口

- 网络连接协议

802.1.x认证,认证端口,二层认证。

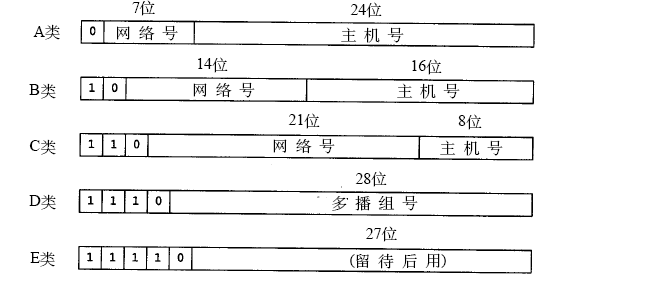

IP地址分类:

A: 0.0.0.0-127.255.255,其中段0和127不可用B: 128.0.0.0-191.255.255.255C: 192.0.0.0-223.255.255.255D: 224.0.0.0-239.255.255.255 组播地址(28位)E: 240.0.0.0-255.255.255.255,其中段255不可用(保留用于实验和将来使用)

私有ip地址

10.0.0.0~10.255.255.255172.16.0.0~172.31.255.255192.168.0.0~192.168.255.255

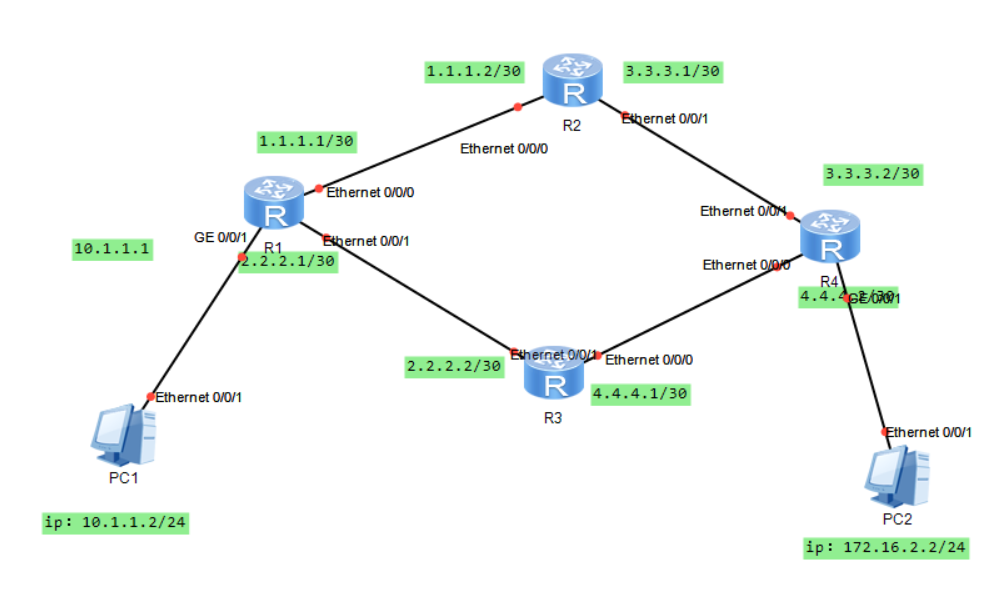

一个简单的例子:(PC1和PC2通讯)

三次握手

* 第一次握手:建立连接。客户端发送连接请求报文段,将SYN位置为1,Sequence Number为x;然后,客户端进入SYN_SEND状态,等待服务器的确认;* 第二次握手:服务器收到SYN报文段。服务器收到客户端的SYN报文段,需要对这个SYN报文段进行确认,设置Acknowledgment Number为x+1(Sequence Number+1);同时,自己自己还要发送SYN请求信息,将SYN位置为1,Sequence Number为y;服务器端将上述所有信息放到一个报文段(即SYN+ACK报文段)中,一并发送给客户端,此时服务器进入SYN_RECV状态;* 第三次握手:客户端收到服务器的SYN+ACK报文段。然后将Acknowledgment Number设置为y+1,向服务器发送ACK报文段,这个报文段发送完毕以后,客户端和服务器端都进入ESTABLISHED状态,完成TCP三次握手。

四次分手

* 第一次分手:主机1(可以使客户端,也可以是服务器端),设置Sequence Number和Acknowledgment Number,向主机2发送一个FIN报文段;此时,主机1进入FIN_WAIT_1状态;这表示主机1没有数据要发送给主机2了;* 第二次分手:主机2收到了主机1发送的FIN报文段,向主机1回一个ACK报文段,Acknowledgment Number为Sequence Number加1;主机1进入FIN_WAIT_2状态;主机2告诉主机1,我“同意”你的关闭请求;* 第三次分手:主机2向主机1发送FIN报文段,请求关闭连接,同时主机2进入LAST_ACK状态;* 第四次分手:主机1收到主机2发送的FIN报文段,向主机2发送ACK报文段,然后主机1进入TIME_WAIT状态;主机2收到主机1的ACK报文段以后,就关闭连接;此时,主机1等待2MSL后依然没有收到回复,则证明Server端已正常关闭,那好,主机1也可以关闭连接了。

转载地址:http://noytl.baihongyu.com/

你可能感兴趣的文章

Bash脚本显示当前系统运行报告

查看>>

在Unix上使用管道压缩exp导出文件

查看>>

python click模块-命令行神器

查看>>

Python中time模块

查看>>

AfxBeginThread和AfxEndThread及线程资源分配和释放

查看>>

检查Linux服务器性能

查看>>

EIGRP认证配置

查看>>

链路直连ping不通处理步骤

查看>>

安装及卸载django

查看>>

(C#)Windows Shell 外壳编程系列6 - 执行

查看>>

linux命令:编译安装iptables

查看>>

oracle连接进程数设置

查看>>

U盘设置写保护

查看>>

linux系统学习第三天

查看>>

学习推荐系统概况

查看>>

Linux系统进程管理

查看>>

zabbix数据库优化之apache优化(四)

查看>>

mysql日期加减<转>

查看>>

文件管理

查看>>

Fastjson反序列化漏洞研究

查看>>